bylo Ubuntu 6.06 LTS (Dapper Drake), které vyšlo 1. června 2006 jako čtvrté vydání Canonical. Až do vydání Ubuntu 12.04 LTS (Precise Pangolin), které bylo k dispozici 26. dubna 2012, měly verze LTS tříletou podporu na Ubuntu Desktop a pět let na Ubuntu Serveru.

Např.

Ubuntu FELICIA = Ubuntu 8.10 rok 2008

GNU LINUX dokáže při své spuštění automaticky zavést potřebné ovladače hardwaru pracovní stanice.

Díky zavedení jednotlivým firmware komponentů HW obsažené v samostatné částí jádra Linux určeného pouze pro zavedení ovladačů dle obsaženého hardwaru při startu OS.

Operačních systémů postavené na základě GNU Linux je v současné době mnoho. Uživatel si může přímo vybrat, podle svých potřeb, požadavků.

Většina druhů GNU Linux patří do skupiny Open Source projektů, jejich vývoj je součástí spolupráce teamů celého světa.

Oproti obchodní strategie společnosti Microsoft, Linux zůstávají stále svobodným OS, kde je pouze na vás, uživateli jaký software budete používat.

Základní bezpečnost serveru, stanice v provozu na internetu

1.⇒ ujistěte se, že vaše bezpečnostní aktualizace OS jsou aktuální.

Vypněte si podporu protokolu IP verze 6 ( IPv6).

V terminálu # sudo nano ⁄etc⁄sysctl.conf

nano = textový editor,může být i xed

na konec dat v souboru sysctl.conf připište tyto 3 řádky :

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

Další zrušit microsoft-ds tunel na TCP6

# sudo xed ⁄etc⁄avahi⁄avahi-daemon.conf

řádek use-ipv6=no

řádek publish-a-on-ipv6=no

Další zrušit NETBIOS na IPV6, který využívá SAMBA

# sudo xed ⁄etc⁄samba⁄smb.conf

disable netbios = yes

smb ports = 445

2.⇒ root uživatelská práva, není vhodné ponechat uživateli se stejným jménem “root”.

Je vhodné nejdříve si ověřit zda li mám uživatele s otevřenými právy root vytvořeného a teprve poté mohu zakázat práva uživateli jménem “root”.

Např. Při používání VPN virtual private network – tunel v internetu, se tato maličkost může stát právě terčem útoků hackerů.

Vzdálené správě počítače, přístupu k databázím dat serverů.

3.⇒ Změna portu pro SSH tunelování : zabezpečená komunikace v internetovém prostředí

Je těžší poté vaši zabezpečenou komunikaci zaseknout. Nemohou SSH zaseknout, když ho nemohou najít.

Změna čísla portu SSH může rovněž zabránit škodlivým skriptům v přímém připojení na výchozí port (22).

Chcete-li to, budete muset otevřít /etc/ssh/sshd_config a změnit příslušné nastavení portu z 22 na číslo portu, které si nejprve musíte ověřit a ujistit se, zda kontrolovaný nový port není již obsazený, jinou službou.Nechceme přeci vytvářet střety! Nýbrž zlepšit bezpečnost.

4.⇒ Otevřené porty na protokolech UDP, TCP, TCP6 a dalších.

Udržujte si neustálí přehled o otevřených portech ve vaší internetové komunikaci mezi vaším OS a stranou internetu, i třetích stran, i robotů. Tím lépe zajistíte bezpečnost a získáte přehled nad outdoor komunikaci s vámi.

Výborným pomocníkem příkaz # netstat , který sám dokáže vytvořit několik variant sestav z aktuálního stavu otevřených portů.

# netstat -a | grep tcp vypíše pouze komunikaci na protokolu TCP ( Transmission control protokol ).

Také příkaz # nmap není jen obyčejným příkazem rovněž, dokáže ověřit jaké porty jsou u vás otevřené pro komunikaci v internetu. # nmap -v scanme.nmap.org

Je dobré také vědět, jak jsou porty rozděleny rozsahem příchozí a odchozí komunikace:

porty od 1 do 32767 jsou příchozí. Porty 32768, až 61000 jsou odchozí.

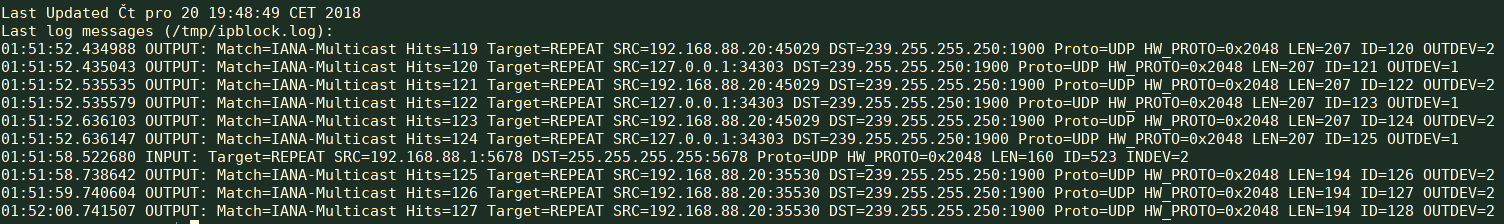

5.⇒ Rozšířená zpráva firewall, který využívá např. aktualizované data ip-tables specifických rozsahů sítě internetu, které je schopna blokovat okamžitě při vzniku, takové komunikace.

příkaz # ipblock existuje i v GUI ( grafickém prostředí # sudo ipblock gui ), umí importovat i-block listy.

ipblock je v poslední verzi 0.29 plně funkční již od roku 2012.

Doporučuji využít i CIDR databázi rozsahů podle jednotlivých států, která lze využít k pravidlům “deny” zakázané.

6.⇒Monitorování a řízení SSH tunelování = vytvoří přímé spojení zabezpečené na úrovni příkazového řádku OS

K tomu je třeba si uvědomit jaké obrovské možností poskytuje takové spojení k serveru, či vašemu počítači.

SSH tunel využívá i OS pro přístup do databází služeb systému.

SSH tunel pracuje v internetu skrze protokol HTTPS ( proto je dobré si default port nastavit na jiný než 443 )

Co je HTTPS protokol ?

HTTPS (Hypertext Transfer Protocol Secure) je v informatice protokol umožňující zabezpečenou komunikaci v počítačové síti.

HTTPS využívá protokol HTTP spolu s protokolem SSL nebo TLS.

příklad ověření otevřeného zabezpečeného spojení port 443 v Linux terminálu # netstat -n –protocol inet | grep ‘:443’

Ověřit se takto dá i port 22 určený pro Secure Shell tunelování. # netstat -n –protocol inet | grep ‘:22’

Nebo necháme vypsat všechna spojení na síti : # netstat -n –protocol inet | grep ‘’

Instalace DenyHost je velmi jednoduchá, je k nalezení ve správci softwaru.

Ve složce /etc/ naleznete 2 soubory začínající host.* ( # ls /etc/host.* )

host.deny – zde se zapisují IP adresy blokované

host.allow – zde se zapisují IP adresy povolené

Root přístup /var/lib/denyhosts, umožní přístup k aktivním datům a lze zde i rovněž zadávat IP adresy.

Nepracuje na IPV6 protokolu. Doporučuji IPV6 vypnout. Vypnout na vnitřní síti routeru a počítačích.

Jednoduchý příkaz pro identifikaci vašeho síťového rozhraní

# ip a

Jak si ověřit číslo portu běžící služby v OS Linux, jenž mají vytvořený zabezpečený tunel localhost ?

# nmap localhost

A ověřím zda existuje vzdálené naslouchání, zobrazí PID/program a IP na druhé straně.

# netstat -ltnp

Jednoduchý příklad NAT překládání adres na jiné včetně portu :

# iptables -t nat -A OUTPUT -p all -d 123.45.67.89 -j DNAT –to-destination 127.0.0.1

-t NAT ( přímé překládání adres )

-p all ( všechny porty příchozí )

-d IP4 ( destination, cílová adresa )

-j DNAT ( jump > pokud se pravidlo shoduje, packet je vytvořen, tak přesměruj

–to-destination 127.0.0.1 (localhost) na cílovou adresu 127.0.0.1

Získat informaci zda máte určitý balíček nainstalovaný, nebo ne.

info: V zadávaném příkazu lze propojit, či kombinovat více příkazů znakem piping “|”, s cílem vytvářet složitější a účelnější příkazy.

Následující kombinace dvou příkazů :

příkaz vypiš všechny balíky: dpkg -l a příkaz grep nám blíže určuje co potřebujeme z výpisu uchopit a přenést na výstup.

Nástroj grep se používá k výpisu řádky odpovídající vzorci.

sudo dpkg -l | grep zip ( -l = list a znak “|” propojí dva příkazy. v tomto případě “grep” = uchopí balíčky obsahující slovo “zip” )

sudo dpkg -l (vypíše všechny nainstalované balíky)

sudo dpkg –install název-balíčku ( nám ho nainstaluje )

A jak odinstalovat balíček pomocí nástroje dpkg ?

Pomocí následujícího příkazu, ovšem nedoporučuje se, pokud nevíte přesně co děláte.

sudo dpkg -r název-balíčku ( název balíčku se určuje konkrétním souborem obsaženým )

Stejně tak můžeme použít příkaz apt-get, také stačí napsat “apt”

sudo apt-get remove název-balíčku

Stejně tak můžeme vypsat nainstalované balíčky

apt list ( root práva zde nejsou třeba, takže bez sudo)

Seznam best Linux nejen obyčejných příkazů

arpwatch – Ethernet Activity Monitor.

bmon – bandwidth monitor and rate estimator.

bwm-ng – live network bandwidth monitor.

curl – transferring data with URLs. (or try httpie)

darkstat – captures network traffic, usage statistics.

dhclient – Dynamic Host Configuration Protocol Client

dig – query DNS servers for information.

dstat – replacement for vmstat, iostat, mpstat, netstat and ifstat.

ethtool – utility for controlling network drivers and hardware.

gated – gateway routing daemon.

host – DNS lookup utility.

hping3 – TCP/IP packet assembler/analyzer.

ibmonitor – shows bandwidth and total data transferred.

ifstat – report network interfaces bandwidth.

iftop – display bandwidth usage.

ip (PDF file) – a command with more features that ifconfig (net-tools).

iperf3 – network bandwidth measurement tool. (above screenshot Stacklinux VPS)

iproute2 – collection of utilities for controlling TCP/IP.

iptables – take control of network traffic.

IPTraf – An IP Network Monitor.

iputils – set of small useful utilities for Linux networking.

iw – a new nl80211 based CLI configuration utility for wireless devices.

jwhois (whois) – client for the whois service.

“lsof -i” – reveal information about your network sockets.

mtr – network diagnostic tool.

net-tools – utilities include: arp, hostname, ifconfig, netstat, rarp, route, plipconfig, slattach, mii-tool, iptunnel and ipmaddr.

ncat – improved re-implementation of the venerable netcat.

netcat – networking utility for reading/writing network connections.

nethogs – a small ‘net top’ tool.

Netperf – Network bandwidth Testing.

netsniff-ng – Swiss army knife for daily Linux network plumbing.

netstat – Print network connections, routing tables, statistics, etc.

netwatch – monitoring Network Connections.

ngrep – grep applied to the network layer.

nload – display network usage.

nmap – network discovery and security auditing.

nmcli – a command-line tool for controlling NetworkManager and reporting network status.

nmtui – provides a text interface to configure networking by controlling NetworkManager.

nslookup – query Internet name servers interactively.

ping – send icmp echo_request to network hosts.

route – show / manipulate the IP routing table.

slurm – network load monitor.

snort – Network Intrusion Detection and Prevention System.

smokeping – keeps track of your network latency.

socat – establishes two bidirectional byte streams and transfers data between them.

speedometer – Measure and display the rate of data across a network.

speedtest-cli – test internet bandwidth using speedtest.net

ss – utility to investigate sockets.

ssh – secure system administration and file transfers over insecure networks.

tcpdump – command-line packet analyzer.

tcptrack – Displays information about tcp connections on a network interface.

telnet – user interface to the TELNET protocol.

tracepath – very similar function to traceroute.

traceroute – print the route packets trace to network host.

vnStat – network traffic monitor.

websocat – Connection forwarder from/to web sockets to/from usual sockets, in style of socat.

wget – retrieving files using HTTP, HTTPS, FTP and FTPS.

Wireless Tools for Linux – includes iwconfig, iwlist, iwspy, iwpriv and ifrename.

Wireshark – network protocol analyzer.

Zjištění PID procesu běžícího ( Proces ID )

# pidof myprocess

Příkaz rtkitctl v Linuxu se používá k řízení RealtimeKit daemonu, který mění plánovací politiku uživatelských procesů nebo vlákna na SCHED_RR (real-time plánování) na žádost. RealtimeKit je D-Bus systémová služba, která umožňuje uživatelským procesům používat real-time plánování bezpečným způsobem1.

Některé z dostupných možností příkazu rtkitctl zahrnují:

# rtkitctl

–start: Spustí RealtimeKit, pokud není už spuštěn.

–reset-known: Resetuje real-time stav známých vláken.

–reset-all: Resetuje real-time stav všech vláken.

–exit: Ukončí běžící RealtimeKit daemon.

RealtimeKit (rtkit) je služba, která umožňuje uživatelským aplikacím přístup k real-time plánování v Linuxu. Tato služba je užitečná pro aplikace, které vyžadují nízké latence, jako jsou multimediální aplikace nebo audio procesy.

RealtimeKit poskytuje bezpečný a jednoduchý způsob, jak mohou uživatelé přidělit svým procesům real-time prioritu, aniž by měli superuživatelská (root) oprávnění. Tato služba je spravována přes D-Bus, což umožňuje snadnou komunikaci mezi aplikacemi a RealtimeKitem.

Nejprve si nainstalujte RealtimeKit, pokud jej nemáte:

# sudo apt-get install rtkit

Zkontrolujte, zda je RealtimeKit daemon spuštěn:

# systemctl status rtkit-daemon

Pokud není spuštěn, spusťte jej:

# sudo systemctl start rtkit-daemon

Nyní můžete použít rtkitctl k přidání real-time priority k procesu.

Například, pokud máte proces s ID 12345 a chcete mu přidělit real-time prioritu:

sudo rtkitctl –move 12345

Politika plánování priority

SCHED_OTHER (SCHED_NORMAL): Toto je výchozí plánovací politika v Linuxu pro běžné úlohy.

SCHED_BATCH: Tato politika je určena pro úlohy, které nejsou interaktivní a mohou využívat CPU bez ohledu na latenci.

SCHED_IDLE: Tato politika je určena pro úlohy, které běží pouze tehdy, když je CPU jinak nečinné.

Pro plánovací politiku SCHED_RR nebo SCHED_FIFO: ( všimněte si že 0 nelze nastavit )

Minimální priorita: 1

Maximální priorita: 99

SCHED_RR (Round-Robin Scheduling):

Tato plánovací politika je určena pro real-time úlohy.

Používá jednoduchý round-robin algoritmus, kde každému procesu s real-time prioritou je přiřazen určitý časový úsek (time slice).

Procesy jsou plánovány v kruhovém (round-robin) pořadí, což znamená, že každý proces dostane svůj čas na procesoru a poté je přesunut na konec fronty čekání.

Používá se hlavně tam, kde je nutné zajistit rovnoměrné sdílení CPU mezi real-time úlohy.

SCHED_FIFO (First-In, First-Out Scheduling):

Tato plánovací politika je rovněž určena pro real-time úlohy.

Procesy jsou plánovány v pořadí, v jakém byly přidány do fronty, tedy první přiřazený proces běží jako první (first-in, first-out).

Jakmile proces získá CPU, běží, dokud se neukončí nebo není explicitně uvolněn vyšší prioritním procesem.

Nedochází k časovému sdílení mezi procesy, což může vést k delšímu blokování, pokud procesy trvají dlouhou dobu.

Obě tyto politiky poskytují deterministické plánování, což znamená, že mohou být použity pro úlohy, které vyžadují přísné časové požadavky. SCHED_RR je vhodná tam, kde je nutné rovnoměrné sdílení CPU mezi úlohami, zatímco SCHED_FIFO se hodí tam, kde je pořadí a blokování důležité.

Příklad příkazu pro změnu priority procesu s ID 12345 na plánovací politiku SCHED_RR s prioritou 50:

# chrt -r -p 50 12345

# sudo apt install ocl-icd-opencl-dev

# sudo apt install ocl-icd-libopencl1

# sudo apt install clinfo

# clinfo